La suplantación de empresas reconocidas es algo que los delincuentes llevan realizando desde hace mucho tiempo para que sus campañas sean más convincentes y conseguir así nuevas víctimas. Ya se trate de una empresa de transporte, un comercio que vende sus productos online, una energética o entidad financiera, la utilización de una marca reconocida con fines maliciosos puede hacer que la tasa de éxito aumente considerablemente.

Esta semana, ESET, compañía líder en ciberseguridad, ha detectado dos recientes amenazas involucrando el Snake Keylogger, un tipo de malware diseñado para robar credenciales de acceso a sistemas y servicios en línea. En los últimos casos detectados, se han usado conocidas marcas españolas como Repsol y el Banco Santander para hacer creer a las víctimas que tienen una factura pendiente de pago o una revisión de presupuesto.

Método de ataque e infección de los sistemas

El mercado de los infostealers está dominado por varias familias como Agent Tesla, Formbook, Lumma Stealer o, como el caso que nos ocupa Snake Keylogger. Sin embargo, todas estas amenazas tienen la misma finalidad: robar credenciales de todo tipo almacenadas en los sistemas que infectan. Estas credenciales pueden pertenecer a cuentas de correo, VPNs o incluso a servicios de juegos online o servicios relacionados con criptomonedas. Todas estas credenciales robadas les sirven a los delincuentes para sacar un beneficio económico de forma directa o indirecta.

La forma de actuar de estas amenazas también suele ser similar ya que, una vez el usuario ha caído en la trampa y ha ejecutado el fichero adjunto malicioso se inicia la cadena de infección, que termina descargando el infostealer elegido para una campaña en concreto, recopilando todas las credenciales que pueda del sistema (obteniéndolas, por ejemplo, de los navegadores usados por la víctima) y enviándoselas a los delincuentes.

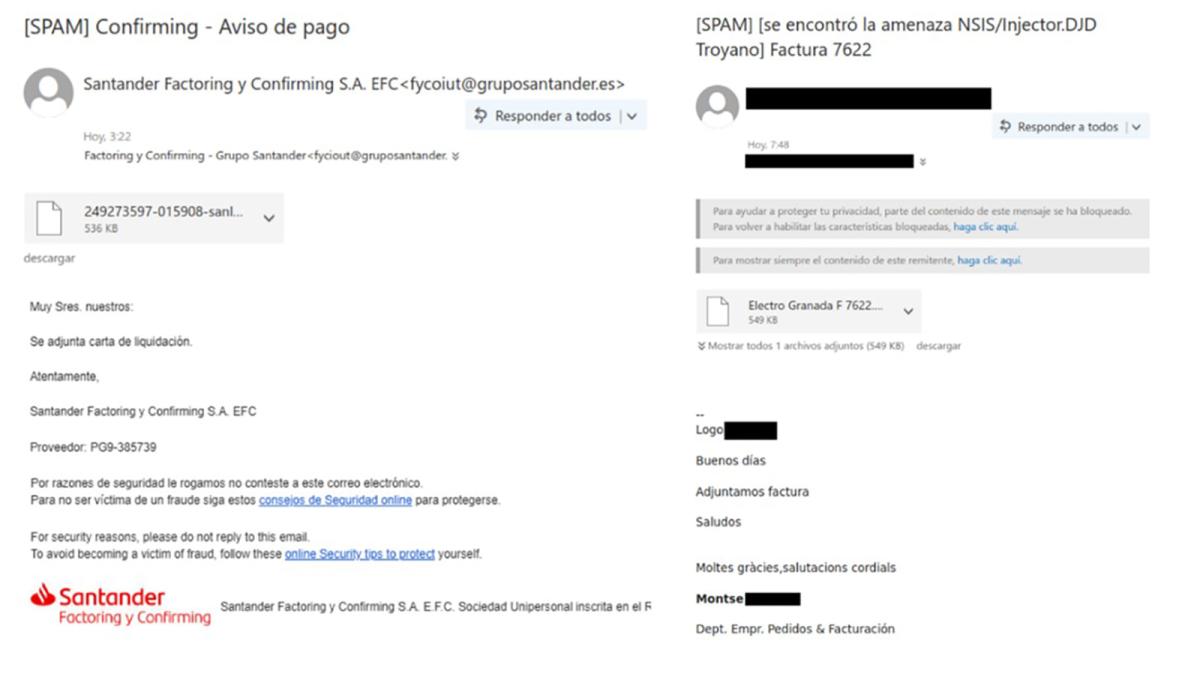

Una de las técnicas más utilizadas en estas campañas es el envío de correos electrónicos fraudulentos que simulan provenir de empresas reconocidas. Los correos suelen estar bien diseñados, con logotipos y formatos creíbles, pero tienen señales de alerta, como errores en el remitente o enlaces inactivos que solo son imágenes. En muchos casos, los atacantes utilizan direcciones legítimas que han sido previamente comprometidas, permitiendo que sus mensajes no sean bloqueados por filtros de spam durante las primeras horas del ataque.

Deja tu comentario

Tu dirección de correo electrónico no será publicada. Todos los campos son obligatorios